Bei einem internen Penetrationstest wird geprüft, ob ein Unternehmen einem Angriff von einem Computer aus dem internen Netzwerk standhält. Als Ausgangssituation werden dem Testteam ein bis zwei Laptops und/oder Workstations zur Verfügung gestellt und die Personen versuchen sich in der Rolle einer neuen Mitarbeiterin bzw. eines neuen Mitarbeiters (z. B. Praktikum) im Netzwerk auszubreiten. Ziel des internen Penetrationstests ist es, risikoreiche Schwachstellen im internen Netzwerk aufzuzeigen; diese sind:

- Lokale Admin-/System-Rechte am Test-Laptop

- Übernahme kritischer Dienste des Unternehmensnetzwerks

- Attacke der Serverlandschaft und der Infrastruktur

- Ausweitung der Rechte im Active Directory

- Schwache Passwörter und unsichere Administrationspraktiken

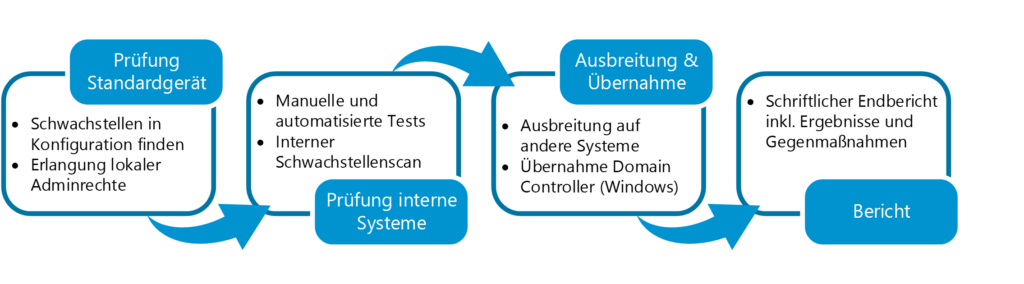

Zur Identifizierung der Schwachstellen im internen Netzwerk werden sowohl manuelle als auch automatisierte Tests durchgeführt. Dabei kommt unter anderem der Schwachstellenscanner Tenable Nessus zum Einsatz, um öffentlich bekannte Schwachstellen in Windows und Linux-Systemen aufzuzeigen.

Alle ausnutzbaren Schwachstellen werden sorgfältig und nach Absprache durch die interne Ansprechperson aktiv ausgenutzt. Das Testteam von SBA Research führt den Test mit hoher Sorgfaltspflicht durch, um den laufenden Betrieb des Unternehmens während des Tests nicht zu stören. Das Ergebnis des Sicherheitstest ist ein Bericht über die gefundenen Schwachstellen und den empfohlenen Gegenmaßnahmen.

Benefits

- Was kann passieren, wenn ein Phishing-Angriff erfolgreich ist? Kann sich eine Ransomware im internen Netzwerk uneingeschränkt ausbreiten?

- Welche Folgen hat der Diebstahl bzw. Verlust eines Laptops oder PCs für das Unternehmen?

- Sind die sensiblen Daten und kritischen Systeme ausreichend vor unberechtigtem Zugriff geschützt? Können Interne die Rechte im Unternehmen ausweiten und unautorisiert auf sensible Information zugreifen?

- Wie weit kommt ein Angriff mit Zugriff auf das interne Netzwerk? Kann er zu einer voll-ständigen technischen Übernahme der Systeme führen?